Ein Sicherheitsforscher hat bösartige Chrome-Erweiterungen entdeckt, die ihr Erscheinungsbild und ihre Funktionalität verändern. So geben sie sich als vertrauenswürdige Anwendungen wie Passwort-Manager, Krypto-Wallets oder Banking-Apps aus.

Tarnung als legitime Erweiterung

Der Angriff wurde laut dem Online-Magazin BleepingComputer von den Sicherheitsexperten von SquareX Labs aufgedeckt, die Google bereits darüber informiert haben. Der Angriff beginnt dabei mit der Veröffentlichung einer scheinbar harmlosen Erweiterung im Chrome Web Store. Diese bietet eine nützliche Funktion an, um Nutzer zur Installation zu verleiten. Als Beispiel dient eine KI-gestützte Marketing-Erweiterung, die genau das verspricht, was sie vorgibt zu tun.

Sobald die Erweiterung installiert ist, nutzt sie die API “chrome.management”, um eine Liste aller anderen installierten Erweiterungen zu ermitteln. Falls diese Berechtigung nicht vorliegt, kann die Malware alternative Methoden anwenden, beispielsweise das Einschleusen von Skripten in besuchte Webseiten. Diese Skripte versuchen, charakteristische Dateien oder URLs bestimmter Erweiterungen zu laden, um herauszufinden, ob diese installiert sind.

Gefälschte Anmeldeseiten und gestohlene Zugangsdaten

Die gesammelten Daten werden an einen Server der Angreifer übermittelt. Falls eine bestimmte Erweiterung im Visier steht, wird der Schadcode aktiviert und die bösartige Erweiterung verwandelt sich in eine Nachbildung der angegriffenen Anwendung.

SquareX demonstrierte den Angriff anhand der Passwort-Manager-Erweiterung 1Password. Die bösartige Erweiterung kann die echte deaktivieren oder ihre Benutzeroberfläche verbergen. Gleichzeitig ändert sie ihr eigenes Symbol und ihren Namen, um sich als 1Password auszugeben. Nutzer werden dann mit einer manipulierten “Session Expired”-Meldung konfrontiert, die sie dazu auffordert, sich erneut anzumelden.

Das Eingabeformular ist jedoch gefälscht und sendet die eingegebenen Zugangsdaten direkt an die Angreifer. Nach erfolgreichem Datendiebstahl kehrt die Erweiterung in ihren ursprünglichen Zustand zurück, während die echte 1Password-Erweiterung wieder aktiviert wird. Dadurch bleibt der Angriff unbemerkt.

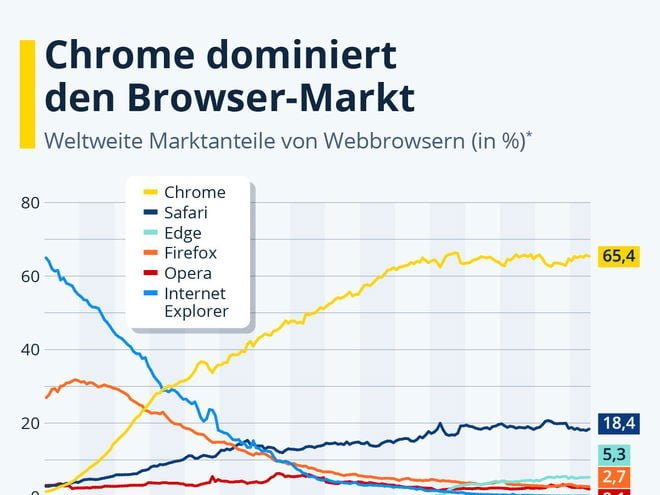

Infografik Browsermarkt: Der steile Aufstieg von Google Chrome

Schutzmaßnahmen erforderlich

SquareX empfiehlt, dass Google Schutzmechanismen in Chrome integriert, die das plötzliche Verändern von Erweiterungssymbolen und HTML-Elementen verhindern oder zumindest Nutzer darüber informieren.

Bislang gibt es jedoch keine offiziellen Gegenmaßnahmen von Google. Zudem kritisieren die Forscher, dass die API “chrome.management” von Google nur als “mittleres Risiko” eingestuft wird, obwohl zahlreiche Erweiterungen wie Werbeblocker und Passwort-Manager darauf zugreifen.

Herunterladen Google Chrome – Schneller und sicherer Browser

Zusammenfassung

- Bösartige Chrome-Erweiterungen können sich als vertrauenswürdige Apps tarnen

- Angriff beginnt mit Installation einer scheinbar harmlosen Erweiterung

- Malware nutzt APIs, um andere installierte Erweiterungen zu erkennen

- Schadcode aktiviert sich und imitiert angegriffene Anwendung

- Demonstration anhand gefälschter 1Password-Erweiterung zum Datendiebstahl

- SquareX empfiehlt Google, Schutzmechanismen in Chrome zu integrieren

- Kritik an Googles Einstufung der ‘chrome.management’ API als mittleres Risiko

Siehe auch: