Microsoft 365-Nutzer stehen derzeit im Visier einer besonders raffinierten Phishing-Kampagne. Die Angreifer nutzen eine Technik namens “Ger�tecode-Phishing”, um sich unbemerkt Zugang zu sensiblen Daten zu verschaffen.

Ger�tecode-Phishing: Neue Bedrohung f�r Microsoft 365

Besonders betroffen sind Organisationen aus den Bereichen Regierung, Verteidigung, IT, Telekommunikation und Gesundheitswesen. Die Attacken erstrecken sich �ber Europa, Nordamerika, Afrika und den Nahen Osten. Microsoft f�hrt die Angriffe auf eine Gruppe namens “Storm-2372” zur�ck, die mit “mittlerer Sicherheit” mit russischen Akteuren in Verbindung steht. Microsoft stellt dazu jetzt umfangreiche Informationen zur Verf�gung.

Wie funktioniert Ger�tecode-Phishing?

Sobald das Opfer den Ger�tecode zur Authentifizierung verwendet, erh�lt der Bedrohungsakteur das g�ltige Zugangstoken

Microsoft Sicherheitsblog

Vorgehensweise der Angreifer

Die Kampagne l�uft offenbar seit August 2024 und setzt gezielt auf Social Engineering. Die Opfer erhalten t�uschend echt aussehende E-Mails mit Einladungen zu Microsoft Teams-Meetings oder anderen Online-Services.

Wer dem Link folgt, gelangt auf eine vermeintlich offizielle Microsoft-Anmeldeseite, wo er einen Ger�tecode eingeben soll. Dieser Code gibt den Angreifern direkten Zugriff auf das Microsoft 365-Konto – ohne dass die Opfer ein klassisches Passwort preisgeben m�ssen. Microsoft warnt in einem aktuellen Sicherheitsbericht, dass die Hacker nach erfolgreicher Konto�bernahme gezielt nach sensiblen Informationen suchen.

Dabei nutzen sie Schl�sselw�rter wie “Benutzername”, “Passwort”, “Admin” oder “geheim”, um relevante E-Mails und Dokumente zu identifizieren. Die gefundenen Daten werden anschlie�end �ber die Microsoft Graph API exfiltriert.

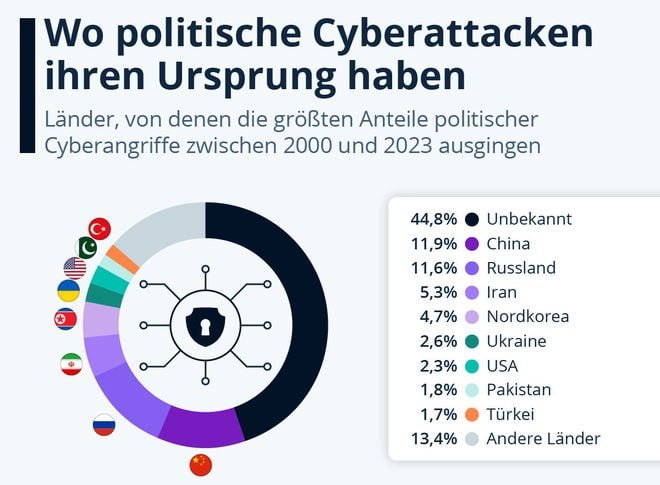

Infografik Computerkriminalit�t: Wo Cyberattacken ihren Ursprung haben

Das r�t Microsoft

Um sich gegen diese Bedrohung zu sch�tzen, empfiehlt Microsoft verschiedene Ma�nahmen: Unternehmen sollten den Ger�tecode-Flow auf das N�tigste beschr�nken, Mitarbeiter regelm��ig �ber Phishing-Methoden schulen und konsequent auf Multifaktor-Authentifizierung (MFA) setzen. Auch die Nutzung von Conditional Access Policies in Microsoft Entra ID sowie regelm��ige Sicherheits�berpr�fungen sind entscheidende Schutzma�nahmen.

Schutzma�nahmen gegen Ger�tecode-Phishing

Um sich vor solchen Angriffen zu sch�tzen, empfiehlt Microsoft verschiedene Ma�nahmen:

- Beschr�nkung des Ger�tecode-Flows auf das Notwendigste

- Schulung der Nutzer zu Phishing-Techniken

- Implementierung von Multifaktor-Authentifizierung (MFA)

- Einsatz von Conditional Access Policies in Microsoft Entra ID

- Regelm��ige �berpr�fung und Audit von Zugriffsrechten

Was haltet ihr von dieser neuen Phishing-Methode? Habt ihr in eurem Unternehmen schon �hnliche Erfahrungen gemacht? Teilt eure Gedanken und Erlebnisse in den Kommentaren!

Zusammenfassung

- Microsoft 365-Nutzer von raffinierter Phishing-Kampagne betroffen

- ‘Ger�tecode-Phishing’ erm�glicht unbemerkt Zugriff auf sensible Daten

- Angriffe seit August 2024 durch russische Gruppe ‘Storm-2372’

- Opfer erhalten gef�lschte E-Mails mit Links zu Microsoft-Anmeldeseiten

- Hacker suchen gezielt nach sensiblen Informationen in kompromittierten Konten

- Microsoft empfiehlt Schulungen und Multifaktor-Authentifizierung als Schutz

- Regelm��ige Sicherheits�berpr�fungen und Zugriffskontrollen sind wichtig

Siehe auch: